Cyberangriffe sind in der heutigen Zeit ein allgegenwärtiges Risiko, denen aber mit innovativen Schutzmaßnahmen auch entgegengewirkt werden kann. Besonders die kleineren – aber auch viele mittelständische Unternehmen – scheuen den vermeintlich überdurchschnittlich hohen Aufwand, um für einen ausreichenden Schutz ihrer Unternehmens-IT zu sorgen. Entweder entscheiden sie sich bewusst gegen Sicherheitsmechanismen, weil sie das Risiko eines potenziellen Cyberangriffs als zu gering einschätzen und den damit verbundenen Aufwand und die Kosten als zu hoch. Oder ihnen ist die tatsächliche Bedrohungslage als solche tatsächlich gar nicht vollends bewusst.

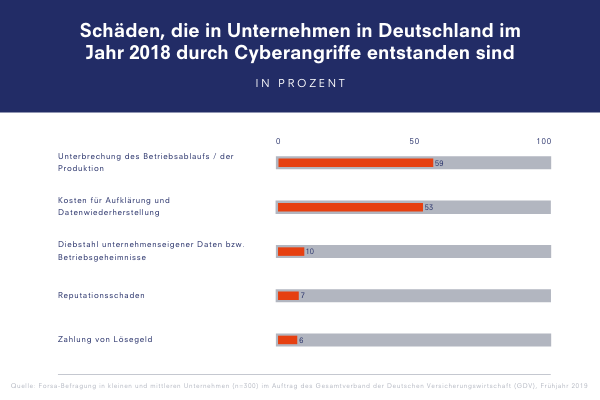

Cyberattacken betreffen in den seltensten Fällen nur die großen Unternehmen, auch wenn man das vielleicht denken (oder hoffen) mag. Jeder Computer – aber auch jedes Tablet, Smartphone oder anderes internetfähiges Gerät – kann von Cyberkriminalität betroffen sein und dementsprechend auch als Einfallstor für Schadsoftware in die unternehmenseigene IT dienen. Entstandene Schäden von Cyberangriffen, die etwa durch Produktionsausfall oder Kosten der Daten-Wiederherstellung hervorgerufen wurden, können ohne einen im Vorfeld erarbeiteten Notfallplan schnell ein existenzbedrohendes Ausmaß annehmen.

Da unternehmenskritische Daten heutzutage zunehmend in elektronischer Form vorliegen und gleichzeitig flexible Arbeitsplatz- und Gerätekonzepte (Homeoffice, BYOD: Bring your own device) auf dem Vormarsch sind, sollten die Anforderungen an die IT-Sicherheit ebenfalls stetig steigen, regelmäßig überprüft werden und auch angepasst werden. Der Schutz Ihrer Unternehmensdaten sollte dabei immer auf einer sicheren IT-Infrastruktur aufbauen.

Kennen Sie die wichtigsten Bereiche, die in Unternehmen typischerweise überprüft und implementiert werden müssen?

Für den Selbsttest geben wir Ihnen gerne eine Checkliste an die Hand, mit der Sie die IT-Infrastruktur Ihres Unternehmens in Hinblick auf die Cybersicherheit überprüfen können.

Alternativ bzw. ergänzend empfehlen wir eine umfangreiche Bestandsaufnahme Ihrer IT durch einen unserer Sicherheitsexperten zur Identifizierung und Früherkennung von potenziellen Risikofaktoren und Schwachstellen.